در دنیای بزرگ اینترنتی یکی از مسائل مهم که برخی افراد به آن توجه نشان می دهند هک کردن می باشد. بهترین سیستم عامل برای هک را باید بشناسید تا کار خود را به درستی انجام دهید. افرادی که به هک کردن علاقه مند هستند اهداف مثبت و یا منفی خواهند داشت. یکی از اهداف مثبت افراد برای هک کردن این می باشد که در شرکت های مختلف استخدام شوند و سیستم امنیتی بهتری برای آنها ایجاد کنند. د در این مقاله در سایت ایران سوشیال همراهی کنید ما به بررسی اطلاعاتی درباره بهترین سیستم عامل برای هک خواهیم پرداخت تا آگاهی خود را در این زمینه افزایش دهید و با 12 سیستم عامل پیشرفته برای هک آشنا شوید. در این مقاله درباره انواع بد افزار را بشناسید! حرف زدیم.

بهترین سیستم عامل (OS) برای هک اخلاقی

همانطور که گفتیم برخی از افراد به دنبال استفاده مثبت از هک کردن می باشند و برخی به دنبال استفاده های نادرست از آن هستند. برخی از اهداف منفی که هکرها در سر دارند این است که به طور غیرقانونی به سیستم های مختلف نفوذ کنند و به تخریب بپردازند. هر هدفی که پشت هک کردن باشد باید یک سیستم وجود داشته باشد تا بتوان هک را انجام داد. برای این منظور باید گوشی، لپ تاپ و یا هر دستگاه دیگری در اختیار داشته باشید و با ریختن سیستم عامل روی آن عمل هک کردن را انجام دهید.

سیستم عامل اهمیت زیادی در هک کردن دارد. سیستم عاملی که اکثر افراد از آن استفاده می کنند ویندوز یا مک می باشد. سیستم عاملی که در بین برنامه نویس ها رایج می باشد نیز اوبونتو یا لینوکس می باشد. برای نفوذ به سایت ها از این سیستم های عامل نمیتوان استفاده کرد و به پیدا کردن درهای پشتی پرداخت. در ادامه بهترین سیستم عامل برای هک را معرفی خواهیم کرد که در جهان نیز به عنوان بهترین سیستم های عامل برای هک به شمار می روند.

این ممکن است شامل موارد زیر باشد:

- شناسایی ضعفها

- تست نفوذ

- جمعآوری اطلاعات مربوط به نقاط ورود

- بنیادها برای شناسایی ضعفها اسکن میشوند

- استفاده از نقاط ضعف برای دستیابی به سیستمها و شبکهها

- پنهان کردن حضور و جلوگیری از تشخیص

- تدوین تحلیلها و گزارشها برای تلاشها

بیشتر بخوانید: هک چیست و هکر کیست؟ (انواع هکرها و ویژگی های آنها)

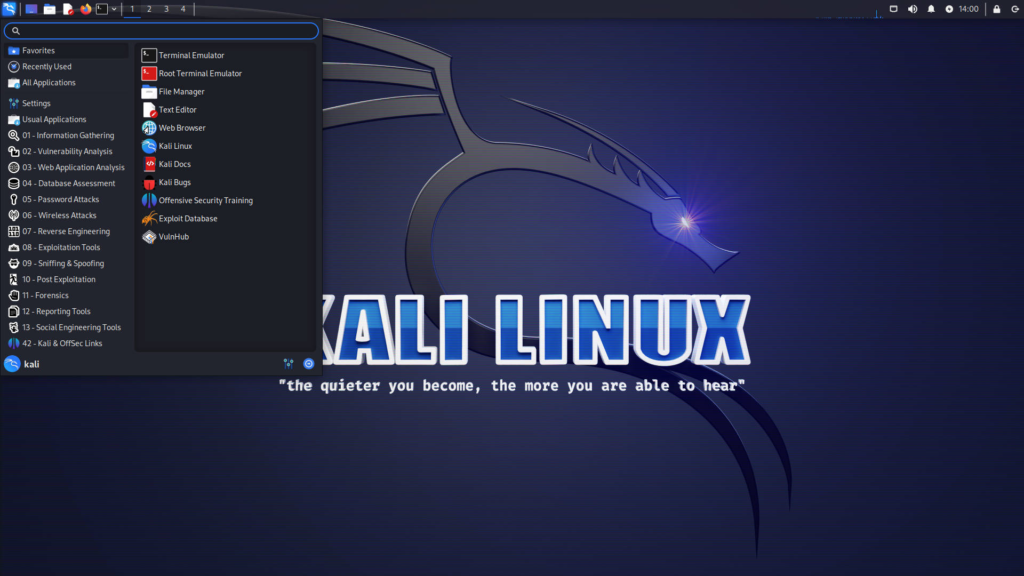

۱- کالی لینوکس: سیستم عامل برتر هکرها برای تست نفوذ و امنیت سایبری

کالی لینوکس یکی از محبوب ترین و پر استفاده ترین سیستم عامل ها در دنیای هک و امنیت سایبری است. این سیستم عامل بر اساس لینوکس ساخته شده و به منظور آزمون نفوذ، تست امنیتی و فورنزیک دیجیتال طراحی شده است. کالی لینوکس توسط شرکت Offensive Security Ltd. تأمین مالی و نگهداری میشود و بهعنوان ابزاری برتر برای هکرها و متخصصان امنیت سایبری به شمار میآید.

ویژگیهای کالی لینوکس

کالی لینوکس به عنوان سیستم عاملی برای هکرها دارای ویژگیهای بسیاری است که آن را به انتخاب اولیه برای انجام تستهای نفوذ و امنیتی تبدیل کرده است:

- آزمون نفوذ: کالی لینوکس با ارائه ابزارها و برنامههای متعدد، به هکرها امکان تست نفوذ به سیستمها و شبکهها را میدهد. این ابزارها به هکرها کمک میکنند تا نقاط ضعف و آسیبپذیریهای موجود در سیستمها را شناسایی کنند.

- پشتیبانی از فورنزیک: کالی لینوکس امکان انجام کارهای فورنزیک دیجیتال را نیز فراهم میکند. این به متخصصان امنیت سایبری اجازه میدهد تا در صورت بروز حملات یا تخریب اطلاعات، اثرات آن را بازیابی کنند.

- امکانات تنظیم و سفارشیسازی: کالی لینوکس به هکرها اجازه میدهد تا ابزارها و محیط کاری خود را به دلخواه تنظیم و سفارشیسازی کنند. این امکان باعث میشود تا هکرها بر اساس نیازهای خاص خود، بهرهوری بیشتری داشته باشند.

- توسعه دبیان برای امنیت سایبری: کالی لینوکس بر پایهی توزیع دبیان ساخته شده است و به دلیل تمرکز بر امنیت، تنظیمات و ابزارهای مناسبی برای این حوزه ارائه میدهد.

- پشتیبانی از انواع حملات و تستها: این سیستم عامل ابزارهای متنوعی را برای انواع حملات از جمله حملات شناختهشده و حملات Zero-Day فراهم میکند.

- پشتیبانی از ۳۲ و ۶۴ بیتی: کالی لینوکس بهصورت همزمان در نسخههای ۳۲ و ۶۴ بیتی در دسترس قرار دارد، این امکان را به کاربران میدهد تا بهترین نسخه را بر اساس نیازهای خود انتخاب کنند.

- بهروزرسانیپذیری: این سیستمعامل امکان بهروزرسانی دارد که از جمله ویژگیهای اساسی در حفظ امنیت سیستمها و اطلاعات است.

رمزگذاری کامل دیسک: کالی لینوکس امکان رمزگذاری کامل دیسک را برای حفظ اطلاعات حساس فراهم میکند. - نصب شبکهای سفارشی: نصب شبکهای این سیستمعامل بهراحتی اتوماتیک و سفارشیسازی میشود، که به کاربران امکان مدیریت بهتر و مطابق با نیازهای خود را میدهد.

- پشتیبانی از نصب USB زنده: نصب از طریق USB زنده نیز از دیگر امکاناتی است که توسط کالی لینوکس فراهم میشود.

- حالت فورنزیک: کالی لینوکس بهصورت حالت فورنزیک، امکان تحلیل دادهها و انجام کارهای فورنزیک دیجیتال را فراهم میکند.

نیازمندیهای سیستم برای استفاده از کالی لینوکس

برای استفاده از کالی لینوکس بهعنوان یک سیستم عامل تست نفوذ و امنیتی، نیاز به تجهیزات و سختافزار مناسب دارید:

- حداقل 2 گیگابایت رم

- حداقل 20 گیگابایت فضای دیسک

- پردازنده 32 یا 64 بیتی با سرعت 2 گیگاهرتز یا بالاتر

- کارت گرافیک با کیفیت و مانیتور با کیفیت تصویر بالا

- اتصال اینترنت پهن باند

به منظور کسب اطلاعات بیشتر میتوانید به وب سایت رسمی کالی لینوکس به نشانی https://www.kali.org مراجعه کنید.

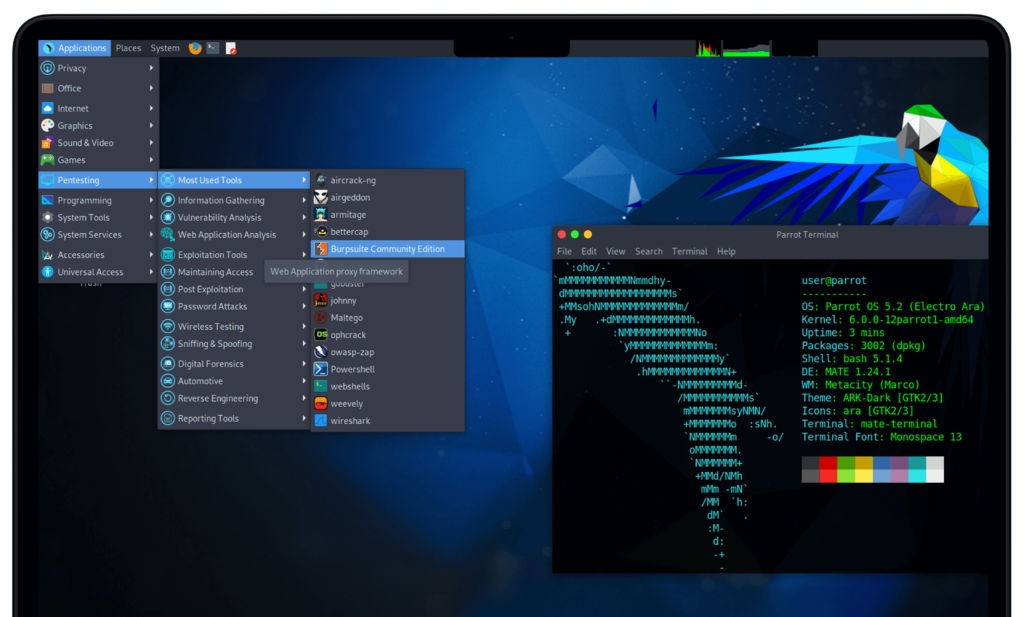

۲- Parrot Security OS: سیستم عامل امنیتی برای تست نفوذ و امنیت سایبری

معرفی: Parrot Security OS، سیستم عامل امنیتی برتر برای هکرها یکی از بهترین سیستمعاملهای امنیتی است که به هکرهای اخلاقی تجربهای عالی از تست نفوذ و امنیت سایبری در سیستمهای واقعی را ارائه میدهد. این سیستمعامل بر پایه Debian GNU/Linux ساخته شده و با سیستمعامل Frozen Box و Kali Linux یکپارچه شده است. علاوه بر این، تیم Frozen Box قصد دارد از آن برای ارائه ارزیابی و کاهش آسیبپذیریها، فورنزیک کامپیوتری و مرور وب ناشناس استفاده کند.

Parrot Security OS از مخازن Kali استفاده میکند تا از بهروزرسانیهای مختلف و اضافه کردن ابزارهای جدید استفاده کند.

ویژگیهای Parrot Security OS

این سیستمعامل با ویژگیهای منحصربهفرد خود، جایگاه ویژهای در دنیای امنیت سایبری دارد:

- نرمافزار سبک و منابع محدود: Parrot Security OS بهعنوان یک نرمافزار سبک و با مصرف منابع کم ارائه میشود، این ویژگی به کاربران کمک میکند تا با کمترین تأثیر بر سیستم، از ابزارهای امنیتی استفاده کنند.

- کد منبع باز: کد منبع Parrot Security OS برای مطالعه و تغییر در دسترس است که به کاربران اجازه میدهد از طریق تغییرات در کد، سیستم را به نیازهای خود تنظیم کنند.

- پشتیبانی از متخصصان: این سیستمعامل از تیم متخصصان در زمینه امنیت به کاربران خود پشتیبانی میکند تا با مشکلات و نیازهای خود در امنیت سایبری مشورت کنند.

- ساختار توزیع شده: زیرساخت توزیع شده این سیستمعامل از شبکههای توزیع محتوا (CDN) اختصاصی بهره میبرد که سبب بهبود سرعت و کارایی در دسترسی به منابع میشود.

- امکان بهاشتراکگذاری: این سیستمعامل به کاربران امکان بهاشتراکگذاری آن را میدهد که این امر باعث بهرهوری بیشتر و تبادل دانش و اطلاعات میان کاربران میشود.

نیازمندیهای سیستم

برای استفاده از Parrot Security OS بهعنوان یک سیستمعامل امنیتی موثر، نیاز به سختافزارهای زیر دارید:

- نیازی به شتابدهنده گرافیکی نیست.

- حداقل 320 مگابایت رم مورد نیاز است.

- پردازنده دو هستهای با سرعت حداقل 1 گیگاهرتز لازم است.

- این سیستمعامل قادر به بوت در حالتهای لگاسی و UEFI نیز است.

- نصب سیستمعامل نیاز به حداقل 16 گیگابایت فضای دیسک دارد.

برای کسب اطلاعات بیشتر به https://www.parrotsec.org/ مراجعه کنید.

۳- DEFT Linux: ابزار فارنزیک دیجیتال برای هکرهای اخلاقی

DEFT Linux یک توزیع لینوکس منبع باز است که برای اهداف شواهد دیجیتال و ابزارهای تجزیه و تحلیل فورنزیکی طراحی شده است. این توزیع بر پایه نرمافزار DEFT Linux (Digital Advanced Response Toolkit) ساخته شده است و بر اساس اوبونتو عمل میکند. DEFT Linux شامل ابزارهای فورنزیکی معروفی است که برای هکرهای اخلاقی، تست کنندگان نفوذ، متخصصان امنیت IT و افراد دیگر مفید است.

ویژگیها

- این توزیع بر پایه سیستم Lubuntu ساخته شده است و شامل نرمافزارهای رایگان تست نفوذ و فورنزیکس دیجیتال است.

- پشتیبانی کامل از تهیه اطلاعات منطقی در iOS 7.1، اندروید و درایوهای رمزنگاری شده با Bitlocker.

- Digital Forensics Framework 1.3

نیازمندیهای سیستم

- حداقل نیازمندیها شامل یک پردازنده X86 با سرعت 200 مگاهرتز و 128 مگابایت RAM است.

- از آنجایی که DEFT Zero نسخه Live MODE است و بر پایه Lubuntu ساخته شده است، به یک رویکرد منحصر به فرد نیاز دارد.

Samurai Web Testing Framework

Samurai Web Testing Framework به طور اساسی یک سیستم لینوکس زنده است که قبلاً برای عمل به عنوان یک پلتفرم برای تست نفوذ وب پیکربندی شده است. این چارچوب شامل مجموعهای از ابزارهای هک متنباز و رایگان برای یافتن ضعفها در وبسایتها است. این برای تست نفوذ وب به عنوان سیستم عامل ایدهآل شناخته میشود.

ویژگیها

- Samurai Web Testing Framework یک پروژه متنباز است که بر تجزیه و تحلیل وضعیت وبسایتها تمرکز دارد.

- این در حال حاضر برای تست نفوذ وب پیکربندی شده است.

- ویژگیهایی که میتوانند برای حمله به وبسایت استفاده شوند.

- ابزارهایی مانند WebScarab (ابزاری برای ارزیابی امنیت برنامههای وب) و ratproxy (یک برنامه برای اجرای یک سرور واسط وب) در آن وجود دارد.

نیازمندیهای سیستم

- 2 گیگابایت RAM

- 20 گیگابایت فضای دیسک

- پردازنده 32 یا 64 بیتی (هسته تکی) با سرعت 2 گیگاهرتز

برای کسب اطلاعات بیشتر به http://www.deftlinux.net/ مراجعه کنید.

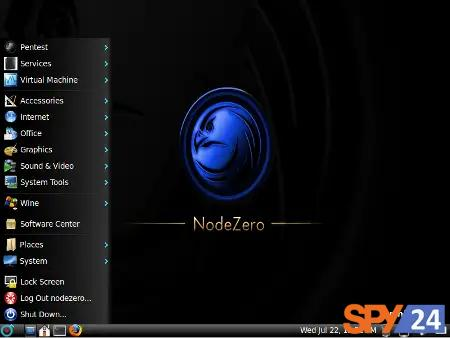

۴- نودزیرو لینوکس: توزیع لینوکس برای تست نفوذ (NodeZero Linux)

نودزیرو لینوکس یک توزیع لینوکس منبع باز و رایگان برای تست نفوذ است که از مخازن اوبونتو برای به روزر سانی ها استفاده میکند. این توزیع شامل مجموعهای از خدمات اساسی است که برای انجام وظایف مختلف ضروری هستند، همراه با بیش از ۳۰۰ ابزار تست نفوذ. تصویر ISO دیویدی زنده با دو ساختار محاسباتی ۳۲ بیتی و ۶۴ بیتی این توزیع لینوکس برای دانلود در دسترس است.

ویژگیهای نودزیرو لینوکس

نودزیرو لینوکس با دارا بودن ویژگیهای زیر معروف است:

- تست تشخیص حافظه سیستم

- بوت از هارد دیسک

- نصب مستقیم

- بوت در حالت ایمن

- حالت متنی یا حالت اشکالزدایی

نیازمندیهای سیستم

برای استفاده از نودزیرو لینوکس، نیاز به سختافزارهای زیر دارید:

- ۲ واحد پردازنده (فیزیکی یا مجازی)

- ۸ گیگابایت RAM

- ۲۰ گیگابایت فضای دیسک آزاد

نکته مهم: این توزیع لینوکس به عنوان یک ابزار تست نفوذ با دارا بودن ویژگیهای منحصربهفرد خود، به هکرهای اخلاقی و تستکنندگان نفوذ امکان ارتقاء مهارتهای خود در امنیت سایبری را میدهد.

۵- لینوکس کوداچی: توزیع قدرتمند بر پایه آرچ برای هکرها (Linux Kodachi )

لینوکس کوداچی، بر پایه اوبونتو 18.04.6، یک سیستم عامل حریم شخصی، غیرفورنزیکی و ناشناس را برای شما فراهم میکند که شامل تمام ویژگیهایی است که یک فردی که به حریم شخصی اهمیت میدهد برای امنیت نیاز دارد.

استفاده از کوداچی بسیار ساده است؛ تنها کافیست آن را از طریق یک درایو USB بر روی کامپیوترتان بوت کنید، در این صورت باید یک سیستم عامل کاملاً عملی با اتصالات VPN و Tor و همچنین سرویس فعال DNScrypt داشته باشید.

ویژگیهای لینوکس کوداچی

لینوکس کوداچی با دارا بودن ویژگیهای زیر شناخته میشود:

- اتصال خودکار به شبکه VPN (ترافیک تمام شبکه)

- اتصال خودکار به شبکه Tor (ترافیک مرورگر)

- رمزنگاری خودکار DNS

نیازمندیهای سیستم

برای استفاده از لینوکس کوداچی، نیاز به سختافزارهای زیر دارید:

- ۲ واحد پردازنده (فیزیکی یا مجازی)

- ۸ گیگابایت RAM

- ۲۰ گیگابایت فضای دیسک آزاد

۶- بک باکس لینوکس بهترین سیستم عامل برای هک (Backbox Linux)

معرفی: بکباکس لینوکس، پروژه مشارکت اجتماعی باز و رایگان

بک باکس لینوکس نیز بهترین سیستم عامل برای هک شناخته می شود و در این رابطه هکر ها آن را دومین سیستم عامل محبوب به شمار می آورند. در ماه می ۲۰۱۶ نسخه Backbox Linux 4.6 – i386 که آخرین نسخه از این سیستم عامل می باشد انتشار یافته است. بک باکس لینوکس نیز یکی از سیستم های عامل تغییر یافته از لینوکس می باشد و برای هک کردن دارای ابزارهای های زیادی می باشد.

اگر قصد دارید خودتان تست نفوذ را انجام دهید و به ارزیابی امنیتی بپردازید بک باکس لینوکس بهترین سیستم عامل برای هک خواهد بود. این سیستم عامل کامل ترین نسخه از لینوکس می باشد که نرم افزارهایی استاندارد دارد و مناسب هکرها می باشد. این سیستم عامل حجم کمی دارد و در عین حال ساده و استاندارد می باشد.

ویژگیهای سیستم عامل هک لایو

سیستم عامل هک لایو با داشتن ویژگیهای زیر تمایز مییابد:

- دو نسخه از آن وجود دارد.

- نخستین نسخه یک سیستم عامل خط فرمانی با نصب سریع و نیازهای سختافزاری حداقل است.

- در ویرایش دوم، محیط میزکار GNOME جهت ارائه یک رابط کاربر گرافیکی بیشتر اضافه شده است.

نیازمندیهای سیستم

برای استفاده از سیستم عامل هک لایو، نیاز به سختافزارهای زیر دارید:

- پردازنده پنتیوم ۳ سریع یا هر پردازنده کلاس پنتیوم ۴

- برای نسخه میزکار، حداقل ۵۱۲ مگابایت حافظه مورد نیاز است و ۱ گیگابایت توصیه میشود.

- برای نسخه خط فرمانی، فقط ۱۲۸ مگابایت حافظه لازم است.

برای کسب اطلاعات بیشتر میتوانید به وب سایت رسمی این سیستمعامل به نشانی https://backbox.org مراجعه کنید.

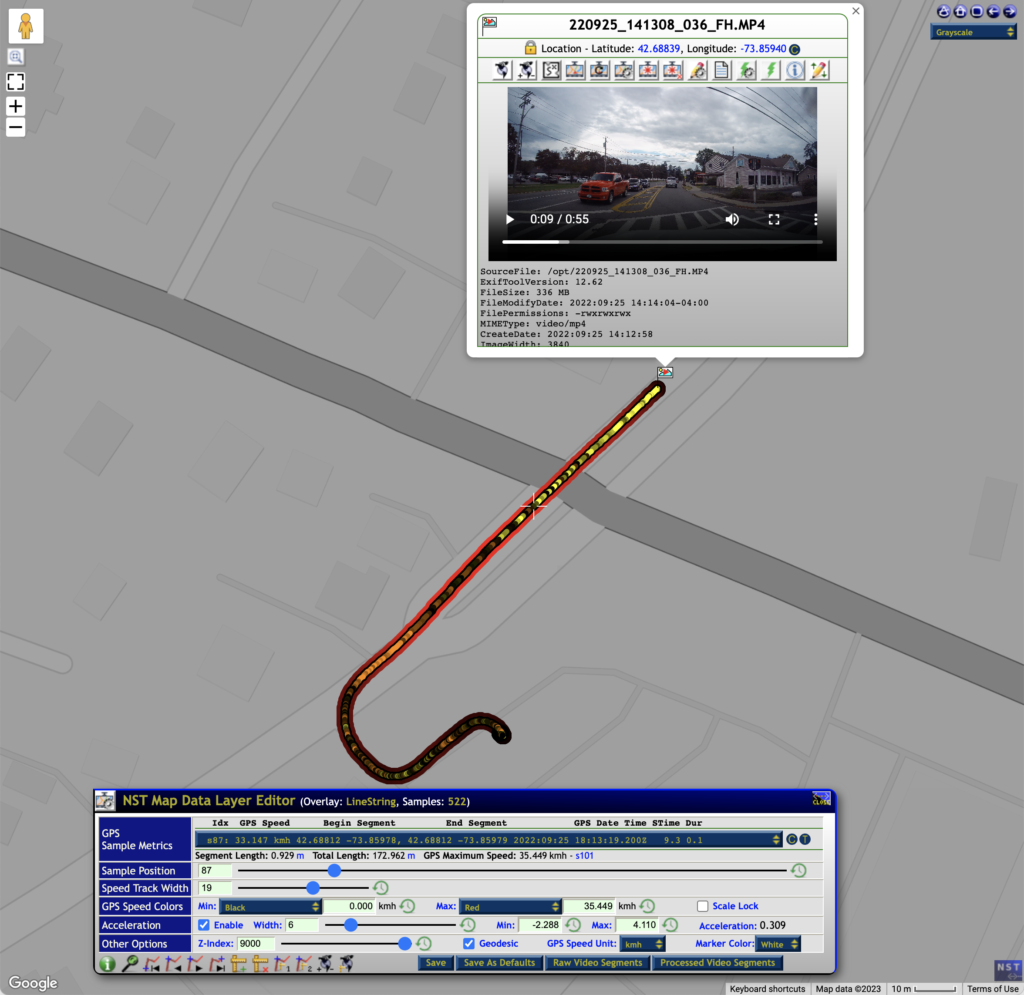

۷- ابزارک های امنیت شبکه (Network Security Toolkit NST): توزیع لینوکس برای امنیت شبکه

ابزارهای امنیت شبکه (NST) یک توزیع لینوکس بر پایه فدورا است که بر روی هر دو پلتفرم ۳۲ بیتی و ۶۴ بیتی اجرا میشود. هدف از این CD زنده قابل بوت، ارائه دسترسی به بهترین ابزارهای امنیت شبکه منبع باز برای تست نفوذ است. این توزیع هک کاربرپسند تبدیل کامپیوت رهای x86 به ابزار هک اخلاقی میکند که برای اسنیف کردن ترافیک شبکه، تشخیص نفوذ، ایجاد بسته های شبکه، اسکن شبکه/میزبان، و غیره قابل استفاده است.

ویژگیهای ابزارکهای امنیت شبکه (NST)

ابزارکهای امنیت شبکه (NST) با دارا بودن ویژگیهای زیر معروف است:

- ضبط چند تاپ ترافیک شبکه

- مدیریت ابزارهای امنیت شبکه بر اساس وب

- تعیین موقعیت جغرافیایی میزبان/آدرس IPv4

- نظارت بر شبکه/سیستم

- تشخیص نفوذ شبکه

- نظارت بر پهنای باند رابط شبکه

- یکپارچهسازی با IDS Snort بر اساس وب

- نظارت بر اتصالات فعال

نیازمندیهای سیستم

برای استفاده از ابزارکهای امنیت شبکه (NST)، نیاز به سختافزارهای زیر دارید:

- یک پردازنده قابل اجرا بر روی i686 یا x86_64 (سری Core 2 یا بالاتر)

- حداقل ۵۱۲ مگابایت RAM (ما در صورت استفاده از محیط دسکتاپ گرافیکی، حداقل ۱۰۲۴ مگابایت را پیشنهاد میکنیم)

- یک درایو DVD و BIOS قابلیت بوت از روی DVD

- یک آداپتور اترنت (NIC) یا کارت WIFI پشتیبانیشده

نکته مهم: با دارا بودن ابزارهای قدرتمند امنیتی، ابزارکهای امنیت شبکه (NST) به تستکنندگان نفوذ و پژوهشگران امنیتی امکان تست و بررسی شبکهها و محیطهای شبکهای را میدهد.

برای کسب اطلاعات تکمیلی به وب سایت رسمی http://www.networksecuritytoolkit.org/nst/index.html مراجعه کنید.

۸- بوگتراک: لیست پستی اطلاع رسانی و تجزیه و تحلیل عمیق آسیب پذیری های نرم افزاری (BugTraq)

بوگتراک یک لیست پستی اطلاعرسانی و تجزیه و تحلیل عمیق آسیبپذیریهای نرمافزاری است. بوگتراک اساس جامعه امنیتی جهانی در اینترنت را تشکیل میدهد. این بهترین سیستم عامل برای تست نفوذ است.

ویژگیهای بوگتراک

بوگتراک با دارا بودن ویژگیهای زیر شناخته میشود:

- تنوع بالای ابزارهای تست نفوذ در بوگتراک، شامل ابزارهای مختلفی مانند ابزارهای تحقیق در زمینه موبایل فارنزیک، آزمایشگاههای آزمایش ویروس، ابزارهای ساخته شده توسط جامعه بوگتراک، ابزارهای تحلیل برای شبکههای GSM، WIFI، بلوتوث و RFID، ابزارهای یکپارچه برای ویندوز، ابزارهای متمرکز بر ipv6، و ابزارهای استاندارد فورنزیک و تست نفوذ.

نیازمندیهای سیستم

برای استفاده از بوگتراک، نیاز به سختافزارهای زیر دارید:

- پردازنده x86 با سرعت 1 گیگاهرتز.

- حداقل ۵۱۲ مگابایت RAM

- 15 گیگابایت فضای دیسک برای نصب.

- کارت گرافیک با قابلیت نمایش 800×600.

- درایو DVD-ROM یا پورت USB.

نکته مهم: با دارا بودن ابزارهای متنوع و پیشرفته، بوگتراک به تستکنندگان نفوذ و پژوهشگران امنیتی امکان تجزیه و تحلیل عمیق آسیبپذیریهای نرمافزاری را میدهد.

۹- سایبرگ هاک لینوکس: توزیع برتر تست نفوذ برای هکرهای اخلاقی (Cyborg Hawk Linux)

سایبرگ هاک لینوکس به عنوان پیشرفتهترین، قدرتمندترین و هنوز هم یک توزیع تست نفوذ ساخته شده، شناخته میشود. این توزیع با بهترین ابزارها برای هکرهای اخلاقی حرفهای و متخصصین امنیت سایبری تجهیز شده است. از سایبرگ استفاده کنید تا امنیت را در سراسر زیرساخت IT خود بهبود دهید. قدرت واقعی از دانش ناشی میشود که یک تستر نیاز به یک سیستم قوی و مؤثر دارد، یک سیستم که از تنوع قوی ابزارها بهره ببرد و با یک محیط Linux پایدار ترکیب شود.

ویژگیهای سایبرگ هاک لینوکس

سایبرگ هاک لینوکس با دارا بودن ویژگیهای زیر متمایز میشود:

- شامل بیش از ۷۵۰ ابزار تست نفوذ

- سایبرگ هاک همیشه به طور کامل رایگان خواهد بود

- ظرفیت استفاده به عنوان یک سیستم عامل زنده

- ابزارهای امنیت موبایل، امنیت بیسیم، فورنزیک، تست استرس، مهندسی معکوس و ابزارهای استفاده از ضربه

- پشتیبانی کامل از ماشینهای مجازی. نسخه ۱.۱

- دارای مخزن خود

- پایدار و قابل اعتماد

- پشتیبانی از مجموعهای از دستگاههای بیسیم

- همه چیز در جای خود و منوی خوب سازماندهی شده است

- هسته درونریزیشده با پچها

نیازمندیهای سیستم

برای استفاده از سایبرگ هاک لینوکس، نیاز به سختافزارهای زیر دارید:

- حداقل ۴ گیگابایت RAM

- کارت گرافیک NVIDIA GeForce 510

- پردازنده Intel Core 2 Duo E8400

جهت کسب اطلاعات بیشتر به وب سایت رسمی این سیستم عامل به نشانی https://sourceforge.net/projects/cyborghawk1/ مراجعه کنید.

۱۰- سیستم عامل هک لایو (Live hacking OS)

معرفی: سیستم عامل هک لایو، توزیع لینوکس برای هک اخلاقی

سیستم عامل هک لایو یک توزیع لینوکس است که شامل چندین ابزار و برنامه برای هک اخلاقی، تست نفوذ و تأیید میتیگیشن است. این توزیع لینوکس “DVD زنده” برای اوبونتو مستقیماً از روی دیویدی اجرا میشود بدون این که نیاز به نصب بر روی هارد دیسک باشد. باز هم، پس از بوت سیستم، میتوانید از ابزارهای داخلی استفاده کنید تا تست کنید، تأیید کنید، به صورت اخلاقی هک کنید و تست نفوذ را در زیرساخت خود انجام دهید تا اطمینان حاصل کنید که از نفوذهای خارجی محافظت میشود.

ویژگیهای سیستم عامل هک لایو

سیستم عامل هک لایو با داشتن ویژگیهای زیر تمایز مییابد:

- دو نسخه از آن وجود دارد.

- نخستین نسخه یک سیستم عامل خط فرمانی با نصب سریع و نیازهای سختافزاری حداقل است.

- در ویرایش دوم، محیط میزکار GNOME جهت ارائه یک رابط کاربر گرافیکی بیشتر اضافه شده است.

نیازمندیهای سیستم

برای استفاده از سیستم عامل هک لایو، نیاز به سختافزارهای زیر دارید:

- پردازنده پنتیوم ۳ سریع یا هر پردازنده کلاس پنتیوم ۴

- برای نسخه میزکار، حداقل ۵۱۲ مگابایت حافظه مورد نیاز است و ۱ گیگابایت توصیه میشود.

- برای نسخه خط فرمانی، فقط ۱۲۸ مگابایت حافظه لازم است.

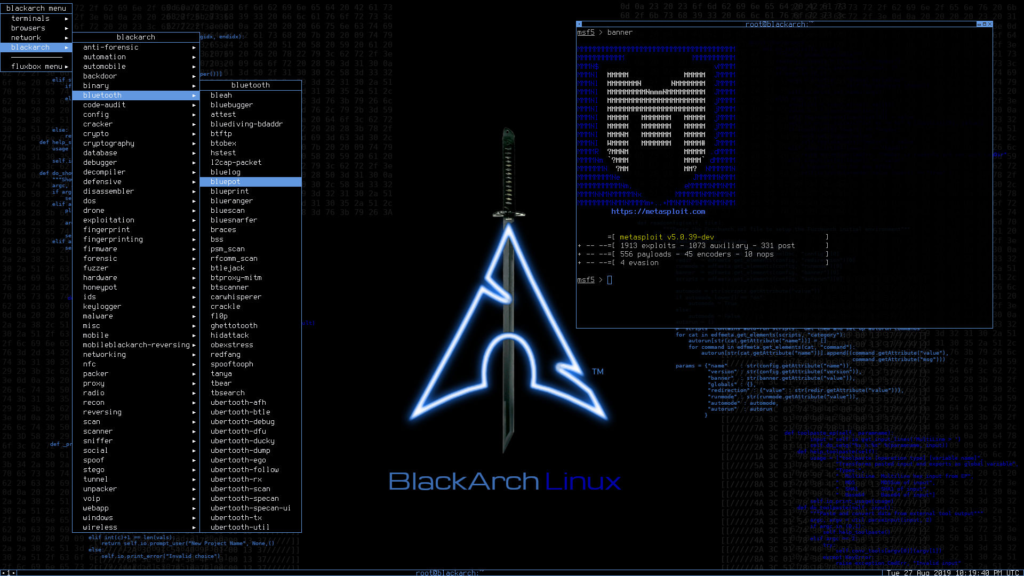

۱۱- بلک آرچ لینوکس: بهترین توزیع برای هک و تست نفوذ (Blackarch Linux)

معرفی: بلکآرچ لینوکس، توزیع مبتنی بر آرچ برای هک و تست نفوذ

بلکآرچ لینوکس یکی از بهترین توزیعهای مبتنی بر آرچ برای هک و تست نفوذ به حساب میآید و به عنوان بهترین سیستم عامل برای توزیع هک برای محققان امنیتی برای انجام تست امنیت برنامههای مبتنی بر وب به حساب میآید، زیرا بیش از ۱۶۰۰ ابزار در اختیار آن قرار دارد. این توزیع نسبت به تنوع ابزار و قابلیت استفاده به عنوان رقیب جدی برای کالی لینوکس و بکباکس محسوب میشود.

ویژگیهای بلکآرچ لینوکس

بلکآرچ لینوکس با دارا بودن ویژگیهای زیر معروف است:

- تعدادی مدیر پنجره در تصویر ISO زنده. بلکآرچ به کاربران امکان میدهد که بدون اختلال و وقفه وظایف خود را انجام دهند.

- پشتیبانی از ساختارهای مختلف معماری.

- نصبکنندهای که از ساختار مبتنی بر منابع پشتیبانی میکند.

- بیش از 1800 ابزار هک.

- نصب بستهها یکییک یا به صورت گروهی.

نیازمندیهای سیستم

برای استفاده از بلکآرچ لینوکس، نیاز به سختافزارهای زیر دارید:

- پردازنده چهار هستهای با سرعت 2 گیگاهرتز.

- 6 گیگابایت RAM

- 50 گیگابایت فضای دیسک

- کارت گرافیک با کیفیت تصویر بالا.

نکته مهم: با دارا بودن بیش از 1600 ابزار هک، بلکآرچ لینوکس به تستکنندگان نفوذ و پژوهشگران امنیتی امکان تستهای متنوع و کامل را میدهد.

برای کسب اطلاعات بیشتر به https://blackarch.org/ مراجعه کنید.

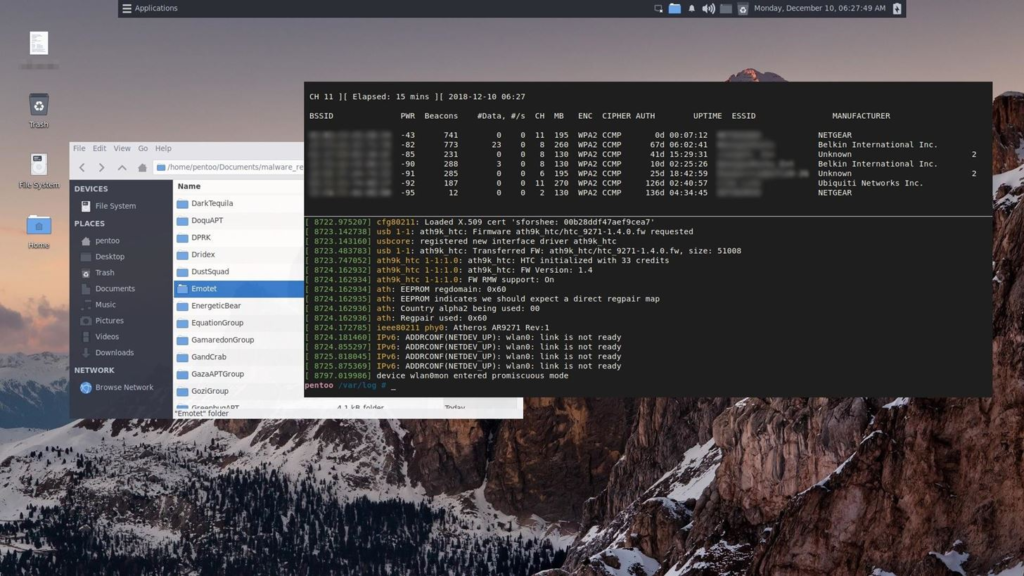

۱۲- پنتو (Pentoo)

معرفی: پنتو، سیستم عامل زنده برای تحلیل امنیت و تست نفوذ

پنتو یک CD زنده و USB زنده برای تحلیل امنیت و تست نفوذ است. لینوکس پنتو که بر اساس لینوکس جنتو است، به عنوان یک LiveCD نصبپذیر ۳۲ و ۶۴ بیتی ارائه میشود.

ویژگیهای پنتو

پنتو با داشتن ویژگیهای زیر متمایز میشود:

- هر دو نسخه ۳۲ و ۶۴ بیتی در دسترس هستند.

- دارای درایورهای Wi-Fi با پچهای تزریق بسته.

- پشتیبانی از بوت امن در UEFI کامل.

- برنامه CUDA/OpenCL برای کرککردن پیشرفته.

- هسته نسخه ۴.۱۷.۴ با تمام پچهای تزریق لازم.

- چندین ابزار برای هک و تست نفوذ.

نیازمندیهای سیستم

برای استفاده از پنتو، نیاز به سختافزارهای زیر دارید:

- پردازنده x86 با سرعت ۱ گیگاهرتز.

- حداقل ۵۱۲ مگابایت حافظه سیستم RAM

- ۱۵ گیگابایت فضای دیسک برای نصب.

- کارت گرافیک با توانایی رزولوشن ۸۰۰x۶۰۰.

- درایو DVD-ROM یا پورت USB.

برای کسب اطلاعات بیشتر به https://www.pentoo.ch/ مراجعه کنید.

سیستم عامل محبوب برای هکرها

تمام سیستم های عاملی که در این مقاله معرفی نمودیم از لینوکس توزیع شده اند چون لینوکس و سیستم عامل اوبونتو به حالت Open-Source می باشند و اینطور نیستند که محدود باشند. سیستم های عاملی که ذکر شد مورد علاقه هکرها و همچنین برنامه نویسان می باشند چون هر زمان که بخواهند آن را می توانند تغییر دهند تا به نفع خودشان باشد و با دانشی که دارند از آن برای راحت کردن کارهایشان استفاده کنند. اینها دلایلی می باشد که بهترین سیستم عامل برای هک در جهان از لینوکس و یا ترکیب آن با اوبونتو به وجود آمده است.

افراد مختلفی آن را یک سیستم عامل محبوب برای هک می دانند. در صورت نیاز به راهنمایی در زمینه بهترین سیستم عامل برای هک با کارشناسان مجموعه تماس حاصل فرمایید و اطلاعات لازم را دریافت نمایید.

سیستمعاملهای ترجیحی هکرهای حرفهای

مقدمه: ترجیحات سیستمعاملی هکرهای حرفهای

با توجه به ادعاهای مرتبط با هکهای با خطر بالا، برخی از هکرها از مایکروسافت ویندوز برای حفظ ناشناخته بودن خود استفاده میکنند. زیرا ویندوز به عنوان هدف محبوبی برای هکرها محسوب میشود، آنها باید محیطهای تنها برای ویندوز را به کار ببرند تا از بدافزارهای مبتنی بر ویندوز، چارچوب.NET، تروجانها یا ویروسها استفاده کنند. هکرها تصویر گوست سبک قابل بوتپذیری را ایجاد میکنند که از اینترنت دریافت میشود و نمیتوان آن را به آنها بازگرداند، و از لپتاپهای ارزان قیمت قابل دورریختهای که از وبسایتهایی مانند Craigslist خریده میشوند، استفاده میکنند. این کامپیوترها شامل پورتهای USB و کارت SD منحصربهفرد هستند که در صورت لزوم به سادگی میتوانند دور انداخته، دفن یا حتی مصرف شوند.

بعضی از حملهکنندگان به فراتر از حد معمول میروند و فضای ذخیرهسازی قابل خواندن اضافی برای بخشهای فقط خواندنی سیستمعامل و فضای ذخیره محدود دائمی اضافه میکنند. برخی از آنها، افراد نگران، به مراتب بیشتر میروند و دکمه ترس فوری با پاککننده RAM فوری را اضافه میکنند.

یک کارت SD کدگذاری شده کوچک با تصویر گوست قابل بوتپذیری تولید میشود. سپس لپتاپ سوزنی به صورت دقیق تفکیک و دورریخته میشود. نابودی فیزیکی حافظه RAM، هارد دیسک و کارت شبکه با مراقبت ویژه از طرف هکرها انجام میشود. اغلب این کامپیوترها با استفاده از گرماپایه یا چکش بزنی نابود میشوند.

مهارتها و گواهینامههای هکر اخلاقی

مهارتهای گستردهای در زمینه کامپیوتر برای یک هکر اخلاقی ضروری است. آنها اغلب در یک جنبه خاص از حوزه هک اخلاقی تخصص دارند و به عنوان متخصصان موضوعی (SME) شناخته میشوند.

تمام هکرهای اخلاقی باید توانمندیهای زیر را داشته باشند:

- تسلط بر زبانهای اسکریپتنویسی.

- تخصص در سیستمعاملها.

- فهم عمیق از شبکهها.

- پایه قوی در اصول امنیت اطلاعات.

گواهینامه امنیت سایبری به تازگی تمرکز خود را بر تهدیدها و برداشتهای حملات پیشرفته با نمایش عملی در زمینه تکنیکهای جدید هک گذاشته است. این میتواند به شما در شغل و شما به تغییر معنای هک برای جهان کمک کند!

گواهینامههای معتبر و پرطرفدار زیر برخی از معتبرترین و پردریافتترین گواهینامهها هستند:

- گواهینامه CEH از EC-Council

گواهینامه هکر اخلاقی مجلس مشاوران امنیت سایبری (CEH) از معتبرترین گزینهها و شاید گزینهی بهتری در بازار امروز است.

در دوره CEHv11، دانشجویان درباره روشهای هک فعلی، زغالیها، روندهای امنیتی، حملات ممکن و چگونگی استفاده از ابزارهای حرفهای برای مخترقانه کردن سیستمها آموزش میبینند.

- گواهینامه OSCP از Offensive Security

آموزش پایه برای استفاده از بهترین سیستم عامل لینوکس برای هک کالی که توسط Offensive Security ارائه میشود با نام Penetration Testing with Kali Linux (PEN-200) نام دارد.

تاکید این دوره بر یادگیری عملی به جای محاضرات و مطالعات تئوری است و بهترین راهکار “سعی کنید بیشتر تلاش کنید” همچنین تفکر انتقادی و حل مسئله را ترویج میکند.

برای شرکت در این دوره نیاز به تأسیسات محکم در تئوری شبکه و دانش در زمینههای ویندوز، لینوکس و Bash/Python دارید.

- گواهینامه GIAC Penetration Tester

گواهینامه دیگری که در حوزه هک اخلاقی ارائه میشود، SANS GPEN است. معتبرترین گواهینامه ارائه شده توسط موسسه SysAdmin، Networking، and Security (SANS) گواهینامه GIAC Penetration Tester (GPEN) است.

این گواهینامه عمدتاً به تکنیکهای فنی عمیق برای تأیید از گزارشدهی و اسکوپینگ تا حملات پیچیده رمزهای عبور، اسکن اولیه هدف، مبانی استفاده از ابزارها برای تست نفوذ، اسکن آسیبپذیری، انتقال فایل با انفجارها، استخراج اطلاعات و حملات به برنامههای وب میپردازد.

- دوره آموزشی SEC542: تست اعمالی برنامههای تحت وب و هک اخلاقی

دوره آموزشی SEC542، که بر تست و هک اخلاقی از برنامههای تحت وب شرکتهای بزرگ تمرکز دارد، گزینه دیگری از موسسه SANS است که میتوان به آن توجه کرد.

اهداف اصلی دوره SEC542 آموزش دادن به شرکتکنندگان برای شناسایی آسیبپذیریهای تفسیر وب، چگونگی بهره برداری از آنها و ابزارها و روشهایی که حملهکنندگان ممکن است برای نفوذ به نرمافزارهای این نوع استفاده کنند، میباشد.

نتیجه گیری:

در پایان، باید تأکید کنیم که دنیای هک اخلاقی و امنیت سایبری از اهمیت بسیاری برخوردار است. از یک سو، هکرهای اخلاقی با استفاده از ابزارها و تکنیکهای خود، ضعفها و آسیبپذیریهای سیستمها و شبکهها را شناسایی میکنند تا سازمانها و شرکتها بتوانند اقدامات مناسبی برای تقویت امنیت خود انجام دهند. از سوی دیگر، داشتن مهارتها و گواهینامههای مناسب در زمینه هک اخلاقی به افراد این امکان را میدهد تا در حوزه امنیت سایبری به عنوان متخصصان معتبر شناخته شوند و در محافظت از اطلاعات و امنیت سازمانها نقش مؤثری داشته باشند.

در دنیای پیچیده و پویای امنیت سایبری، استفاده از سیستمعاملهای مختص هک اخلاقی با ابزارهای متنوع و تخصصی میتواند به افراد و تیمهای امنیتی کمک کند تا با بهرهگیری از تکنولوژیهای پیشرفته، آسیبپذیریهای موجود در سیستمها را شناسایی و رفع کنند. هر یک از این سیستمعاملها دارای ویژگیها و ابزارهای خاص خود هستند که به هکرهای اخلاقی امکان تست نفوذ، ارزیابی آسیبپذیریها و انجام اعمال امنیتی را میدهد.

گواهینامهها نیز نقش مهمی در تسلط به مهارتهای هک اخلاقی و اثبات توانایی افراد در این زمینه ایفا میکنند. گواهینامههای معتبر و مشهوری مانند CEH، OSCP و GPEN به افراد این امکان را میدهند که به عنوان متخصصان حرفهای در حوزه امنیت سایبری شناخته شوند و به ارتقاء امنیت سیستمها و شبکهها کمک کنند.

با توجه به رشد روزافزون تهدیدات سایبری، افراد و تیمهای امنیتی نیاز دارند تا همیشه در حال یادگیری و بهروزرسانی باشند تا بتوانند با تازهترین تکنیکها و ابزارهای هک اخلاقی، امنیت سیستمها را حفظ کنند و به مقابله با تهدیدات جدید پاسخ دهند.

در مقاله امروز وب سایت ایران سوشیال، قصد داریم تا چندین سیستم عامل مطرح در جهان که برای هک مناسب است و می توان در آنها به راحتی کار کرد را به شما معرفی کنیم و با ویژگیهای خاص آنها آشنا شویم و متوجه شویم که بهترین سیستم عامل برای هک کدام است؟ و سیستم عامل های امنیتی چه مشخصاتی دارند.

سوالات متداول

۱. چرا اهمیت هک اخلاقی در امنیت سایبری بسیار زیاد است؟

هک اخلاقی یک رویکرد مهم در امنیت سایبری است که به افراد و تیمهای امنیتی کمک میکند تا آسیبپذیریها و نقاط ضعف سیستمها را شناسایی کنند و اقدامات مناسبی را برای محافظت از اطلاعات و دادهها انجام دهند. این روش به سازمانها کمک میکند تا پیش از حملات و نفوذهای واقعی، ضعفها را تشخیص داده و بهبودهای لازم را انجام دهند.

۲. چه مهارتها و گواهینامههایی برای تبدیل شدن به یک هکر اخلاقی لازم است؟

برای تبدیل شدن به یک هکر اخلاقی، مهارتهایی مانند تسلط بر زبانهای اسکریپت نویسی، تجربه با سیستمعاملها، دانش عمیق در حوزه شبکهها و اصول امنیت اطلاعات ضروری است. همچنین، گواهینامههایی مانند CEH، OSCP و GPEN میتواند به شما در تبدیل شدن به یک متخصص امنیت سایبری کمک کنند.

۳. چه تفاوتی بین هک اخلاقی و هک نفوذی (بدافزار) وجود دارد؟

هک اخلاقی به منظور شناسایی آسیبپذیریها و بهبود امنیت سیستمها انجام میشود و با اجازه و همکاری سازمانها صورت میگیرد. از سوی دیگر، هک نفوذی یا بدافزار به منظور نفوذ به سیستمها با هدف دسترسی غیرمجاز به اطلاعات و دادهها انجام میشود و قانونی نمیباشد.

۴. آیا تنها افرادی با پیشزمینه فنی میتوانند در زمینه هک اخلاقی فعالیت کنند؟

خیر، افرادی با پیشزمینههای مختلف از جمله تجربه در حوزههای مدیریت، قانون، روابط عمومی و طراحی نیز میتوانند در زمینه هک اخلاقی فعالیت کنند. همچنین، اهمیت تیمهای چندتخصصی در این زمینه بسیار مهم است.

۵. چه تجهیزاتی برای انجام تستهای هک اخلاقی نیاز است؟

برای انجام تستهای هک اخلاقی، شما به سیستمعاملهای مناسب برای هک اخلاقی نیاز دارید که دارای ابزارها و امکانات موردنیاز برای تستهای امنیتی باشند. همچنین، دسترسی به ابزارهای شبکه، ماشینهای مجازی، و تجهیزات شبکه میتواند برای تستهای هک اخلاقی مفید باشد.

۶. چگونه میتوانم تجربه هک اخلاقی را در محیط واقعی کسب کنم؟

شرکت در دورهها و گواهینامههای امنیت سایبری، تستهای هک اخلاقی در محیطهای مجازی، و همکاری با تیمهای امنیتی و مشاوران امنیت سایبری میتواند به شما کمک کند تا تجربه هک اخلاقی را در محیط واقعی کسب کنید.

۷. آیا هک اخلاقی در دنیای واقعی قانونی است؟

بله، هک اخلاقی در دنیای واقعی قانونی است، اگر با اجازه و در محدوده قانونی انجام شود. افراد و تیمهای امنیتی معمولاً با همکاری سازمانها و با رعایت قوانین، تستهای هک اخلاقی را بر روی سیستمها انجام میدهند.

۸. آیا برای استفاده از این سیستمهای عامل نیاز به دانش برنامهنویسی دارم؟

بله، آشنایی با زبانهای برنامهنویسی میتواند در انجام حملات سایبری مؤثر باشد.

۹. آیا امنیت سایبری تنها برای هکرها مهم است؟

خیر، امنیت سایبری برای تمام کاربران اینترنت اهمیت دارد. هر فرد میتواند با یادگیری اصول امنیتی، خود را در مقابل تهدیدهای سایبری محافظت کند.

۱۰. چگونه میتوانم اطلاعاتم را در برابر حملات سایبری محافظت کنم؟

استفاده از رمزنگاری قوی، بهروز رسانی سیستمعامل و برنامهها، و اجتناب از باز کردن پیوستها و لینکهای مشکوک از جمله اقداماتی هستند که میتوانید برای محافظت از اطلاعاتتان انجام دهید.

۱۱. آیا هکرها همیشه به سرقت اطلاعات علاقه دارند؟

نه، هکرها اهداف مختلفی دارند از جمله سرقت اطلاعات، تخریب سیستمها یا حتی تست امنیتی سیستمها به درخواست مالکان آنها.